Page 170 - 《软件学报》2025年第7期

P. 170

赵冬冬 等: 结合特征生成与重放的可扩展安全虹膜识别 3091

1 m ∑

min L trans (x i ,h θ (x i ),y i ) (4)

m

i=1

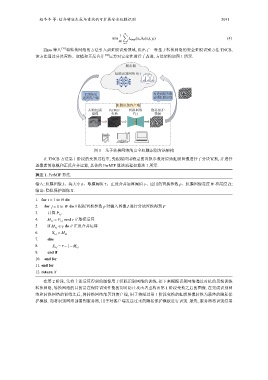

Zhao 等人 [31] 将转换网络的方法引入到虹膜识别领域, 提出了一种基于转换网络的安全虹膜识别方法 TNCB,

该方法通过分块置换、取模和正反合并 [32] 运算对安全性进行了改进, 方法架构如图 1 所示.

服务器

虹膜识别网络 R(·)

识别结果 发送到服务器

返回客户端 请求虹膜识别

虹膜识别客户端

原始虹膜 PerMIF 转换网络 隐私保护

图像 变换 T(·) 模板

图 1 基于转换网络的安全虹膜识别方法架构

在 TNCB 方法第 1 阶段的变换过程中, 先根据应用特定的置换参数对原始虹膜图像进行了分块置换, 并进行

逐像素的取模和正反合并运算, 具体的 PerMIF 算法流程如算法 1 所示.

算法 1. PerMIF 算法.

输入: 虹膜图像 I、块大小 b、取模阈值 τ、正反合并运算阈值 γ、应用的置换参数 p、虹膜图像宽度 W 和高度 H;

输出: 隐私保护图像 X.

1. for i = 1 to H do

2. for j = 1 to W do // 根据置换参数 p 对输入图像 进行分块置换得到 P

I

3. 计算 P i,j

4. M i,j = P i,j mod τ // 取模运算

5. if M i,j ⩽ γ do // 正反合并运算

6. X i,j = M i,j

7. else

8. X i,j = τ−1−M i,j

9. end if

10. end for

11. end for

12. return X

在第 2 阶段, 先将上述运算得到的图像用于虹膜识别网络的训练, 接下来根据识别网络通过对抗的思想训练

转换网络, 转换网络的目的是在保持识别性能的同时防止攻击者重构出第 1 阶段变换之后的图像. 在完成识别网

络和转换网络的训练之后, 将转换网络部署到客户端, 用于将经过第 1 阶段变换的虹膜图像转换为最终的隐私保

护模板. 而将识别网络部署到服务器, 用于对客户端发送过来的隐私保护模板进行识别. 最终, 服务器将识别结果