Page 394 - 《软件学报》2025年第7期

P. 394

殷新春 等: 支持高效数据所有权共享的动态云存储审计方案 3315

b∆b eH 0 (R uid ) = 0 的概率为 1/q, 因此是可忽略. 这表明如果存在一个攻击者以不可忽略的优势赢

= 0 的概率等价. 而

得游戏 1 与游戏 2, 那么我们可以构造一个模拟者来解决 CDH 问题.

● 游戏 3: 游戏 3 基本与游戏 2 相同, 唯一的区别在于如果挑战者发现聚合密文 b e 与预期的聚合结果不同, 则

挑战者宣布攻击者获胜.

分析: 假设 P = (T,b e) 是一个可以通过验证的合法证明, 那么可以推出下列等式是成立的:

∏

b e

v i

(H 1 ( fn||i) )u ,R uid Y H 0 (R uid ) .

e(T,g) = e

i∈I

′

′

′

假设攻击者提供了一个伪造的证明 P = (T , b e ), 当伪造成功时, 则下列验证等式依然成立:

∏

′ v i b e ′ H 0 (R uid ) .

e(T ,g) = e (H 1 ( fn||i) )u ,R uid Y

i∈I

根据游戏 2 的证明, 我们知道 T=T'. 令 ∆b e = b e −b e (∆b e , 0), 如果攻击者能以不可忽略的概率使得挑战者停止游

′

戏, 则我们可以构造一个模拟者打破 DL 假设.

b

x

a

给定 g,w ∈ G, 模拟者的目标为输出 x 使得 w=g . 模拟者选择两个随机数 a,b ∈ Z p , 计算 u=g w , 由之前的等式

∏ ∏

v i b e H 0 (R uid ) ′ v i b e ′ H 0 (R uid ) b e b e ′

可推出 e (H 1 ( fn||i) )u ,R uid Y = e(T,g) = e(T ,g) = e (H 1 ( fn||i) )u ,R uid Y , 可以得出 u = u , 因此

i∈I i∈I

a

∆b e

1 = u = (g w ) = g a∆b e w b∆b e , 从而得出 ∆b e = 0 mod q, 即 b e =b e mod q, 但这与前述假设冲突. 此时, 我们可以通过计

b ∆b e

′

算 w = g −a∆b e/b∆b e = g −a/b 来解决 DL 问题. 由于 b 仅有 1/q 的概率为 0, 是可忽略的, 我们有 1–1/q 的概率找到 DL 问题

的解, 这与 DL 问题是困难问题矛盾. 令一个攻击者赢得游戏 2 与游戏 3 的概率分别为 P 2 和 P 3 , 如果|P 2 –P 3 |是不

可忽略的, 则我们可以通过上述方法构造一个模拟者来解决 DL 问题. 因此上述游戏之间的差异均为可忽略的.

综上, 我们可以构造一个知识抽取器, 通过选择 c 个不同的系数 v i (i∈I, |i|=c) 并对数据块 m i (i∈I, |i|=c) 进行 c

次挑战来获取挑战的数据块 m i . 此时, 知识抽取器可以获取 c 个关于 m i 的独立线性等式. 通过解这些等式, 知识抽

取器可以计算并生成 m i . 这表明如果 CS 可以通过 TA 的验证, 那它必然完整地存储了用户的数据.

(4) 数据机密性

由于本文方案采用了文献 [23] 中的密文策略属性基加密方案. 因此如果文献 [23] 中的方案在 q–1 假设下满

足选择明文不可区分安全. 那么本文方案同样在 q–1 假设下满足明文不可区分安全, 即可以保证数据的机密性.

5.2 理论分析

(1) 功能对比

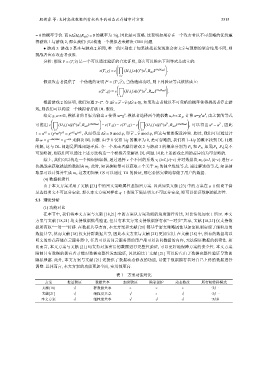

在本节中, 我们将本文方案与文献 [18,21] 中的方案从方案功能的角度进行对比, 对比情况如表 1 所示. 本文

方案与文献 [18,21] 均支持数据批量验证, 但只有本文方案支持数据所有权“一对多”共享, 文献 [18,21] 仅支持数

据所有权“一对一”转移. 在数据共享方面, 本文方案和文献 [21] 都基于密文策略属性基加密机制实现了细粒度的

数据共享, 然而文献 [18] 仅支持群数据共享, 因此本文方案与文献 [21] 更加实用. 在文献 [18] 中, 所有的数据均以

明文的形式存储在云服务器中, 任意可以访问云服务器的用户都可以访问数据的内容, 无法保证数据的机密性. 相

比而言, 本文方案与文献 [21] 均支持对加密后的数据进行完整性验证, 可以更好地保障方案的安全性. 本文方案

限制只有数据的拥有者才能对数据完整性发起验证, 因此相比于文献 [21] 可以防止由于数据完整性验证导致的

隐私泄露. 此外, 本文方案与文献 [21] 还提供了数据动态修改的功能, 以便于数据拥有者对自己上传的数据进行

调整. 总体而言, 本文方案的功能更加全面, 实用性更高.

表 1 方案功能对比

方案 批量验证 数据共享 加密验证 隐私保护 动态修改 所有权转移模式

文献[18] √ 群数据共享 × × × 一对一

文献[21] √ 细粒度共享 √ × √ 一对一

本文方案 √ 细粒度共享 √ √ √ 一对多