Page 461 - 《软件学报》2025年第4期

P. 461

郗来乐 等: 智能网联汽车自动驾驶安全: 威胁、攻击与防护 1867

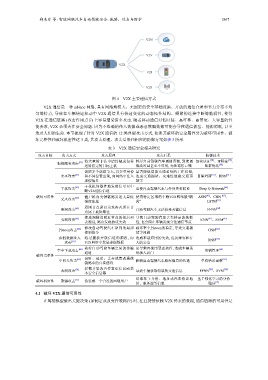

V2N

V2V

V2X

V2I

V2R

图 4 V2X 主要通信方式

V2X 通信是一种 ad-hoc 网络, 具有网络规模大、无固定的安全基础设施、开放的通信介质和节点分布不均

匀等特点, 导致在车辆快速移动中 V2X 通信具有快速变化的动态拓扑结构、频繁的连接中断等脆弱性, 使得

窃听、延迟、丢弃或篡改通信

V2X 在通信链路 (攻击作用点 F) 上容易遭受诸多攻击. 随着移动通信对低时延、高可靠、高带宽、大容量的性

能要求, V2X 必须关注安全问题. 因为不准确的传入数据或恶意欺骗数据可能会导致通信拥塞、能源消耗, 甚至

危及人们的生命. 本节梳理了针对 V2X 通信的 12 类典型攻击方式, 按照其破坏的安全属性分为破坏可用性、破

坏完整性和破坏机密性这 3 类, 其攻击原理、攻击后果和相应的防御方案如表 3 所示.

表 3 V2X 通信安全相关研究

攻击目标 攻击方式 攻击原理 攻击后果 防御技术

[57] 将大量的非法申请封装成包传 耗尽自动驾驶汽车通信资源, 致使通 加密认证 [58] 、IP阻塞 [59] 、

拒绝服务攻击

送给指定的目标主机 信高时延甚至不可用, 无法连接云端 蚁群优化 [60]

创建多个虚拟节点, 以多重身份 显著降低智能交通系统的工作质量,

女巫攻击 [61] 和不同位置出现, 向网络中注入 造成交通拥堵、灾难性道路交通事 自编码器 [61] 、RNN [61]

虚假信息 故等

干扰机间歇性地发射信号以中

干扰攻击 [62] 迫使自动驾驶汽车与外界失去联系 Deep Q-Network [62]

断V2X通信信道

破坏可用性 僵尸机向关键链路发送大量低 使得特定区域的车载V2X网络被“隔 ANN [63] 、CNN [63] 、

交火攻击 [63] [63]

强度流量 离” LSTM

周围节点误以为攻击者所在节 [64]

黑洞攻击 [64] 自动驾驶汽车无法接受关键信息 FFNN

点属于最短路径

使虫洞隧道附近节点的邻居列 导致自动驾驶汽车丢失特定的数据 [65] [65]

[65]

虫洞攻击 KNN 、SVM

表混乱, 路由发现协议失效 包, 也会阻止车辆发现合法通信节点

修改自动驾驶汽车队列的局部 破坏整个Platoon的稳定, 导致交通拥

Platoon攻击 [66] CNN [66]

控制指令 堵等问题

虚假数据注入 通过捕获开放信道的频段, 向 造成车载应用的失效, 危及乘客和行 RNN [67]

攻击 [67] V2X网络中发送虚假数据 人的安全

[68] 劫持自动驾驶车辆之间的传输 误导乘客使用恶意软件, 造成车辆系 [68]

空中下载攻击 通道 统植入后门 密钥管理

破坏完整性

中间人攻击 [69] 影响自动驾驶汽车路况信息的传递 单向哈希函数 [69]

链路中的真实信息

拦截并篡改合作意识信息或基 [70] [70]

[70]

灰洞攻击 导致车辆获取错误的交通信息 FFNN 、SVM

本安全信息等

窃取车主身份、地址或汽车协议地 基于强化学习的身份

破坏机密性 欺骗攻击 [71] 伪装成一个合法的网络用户

址、服务器等信息 验证 [71]

4.1 破坏 V2X 通信可用性

在驾驶模型做出关键决策 (如制定或改变行驶路径) 时, 往往持续依赖 V2X 传来的数据, 通信链路的可用性是