Page 459 - 《软件学报》2025年第4期

P. 459

郗来乐 等: 智能网联汽车自动驾驶安全: 威胁、攻击与防护 1865

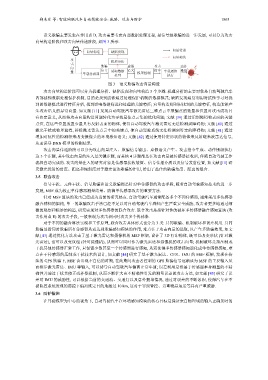

语义欺骗主要发生在作用点 D, 攻击需要考虑内部数据处理过程, 是信号级欺骗的进一步发展, 可以分为攻击

向量构造阶段和攻击向量传递阶段, 如图 3 所示.

向量传递

向量构造 缺陷发现

向量构造

攻 机理分析

击

向 欺骗 虚假 攻击 动作

量 信号 感知数据 语义 模型控制 指令 车载通信 操纵 破坏

车载传感器 处理 执行

图 3 语义欺骗攻击向量构造

攻击向量构造阶段可以分为机理分析、缺陷发现和向量构造 3 个步骤. 机理分析的主要对象是自动驾驶汽车

内部感知数据处理保护机制, 目的是找到能够通过处理保护机制的数据模式; 缺陷发现通常利用对抗性学习对找

到的数据模式进行特征分析, 找到影响数据筛选和处理的关键特征; 向量构造则利用找到的关键特征, 构造能够产

生攻击语义的异常向量. 如文献 [11] 发现自动驾驶汽车激光雷达三维点云中欺骗点的数量和位置对攻击成功具

会出现不自信的时期, 在此期间攻击者控制的

有决定意义, 从而将攻击向量构造问题转化为寻找最佳点云集的优化问题; 文献 [39] 通过识别障碍物表面的关键

点位, 在这些位置放置少量具有反射表面的物体, 使得自动驾驶汽车激光雷达无法检测到障碍物; 文献 [40] 通过

激光干扰或物理遮挡, 移除激光雷达点云中的关键点, 使自动驾驶系统无法检测到特定的障碍物; 文献 [41] 通过

增加对抗性的检测框来改变摄像头的环境感知语义; 文献 [42] 通过使用特定形状的物体来反射毫米波雷达信号,

从而误导 DNN 模型的检测结果.

攻击向量传递阶段可以分为攻击向量注入、欺骗信号输出、虚假语义产生、攻击指令生成、动作操纵执行

这 5 个步骤, 其中攻击向量的注入是关键步骤, 而其他 4 步骤都是在攻击向量被传感器接收后, 伴随自动驾驶工作

流程自动完成的. 攻击向量注入的研究对象是传感器接收装置、信号传播介质以及信号发射位置, 如文献 [11] 研

究激光发射的角度、距离和倾斜度对于激光雷达欺骗的作用, 给出了最佳的欺骗角度、距离的组合.

3.5 联合攻击

信号干扰、元件干扰、信号欺骗和语义欺骗都是针对单传感器的攻击手段, 随着自动驾驶感知技术的进一步

发展, MSF 成为校正单传感器测量结果、防御单传感器攻击的重要方法.

针对 MSF 算法的攻击已经成为当前的研究热点. 自动驾驶汽车通常配备多个不同传感器, 通常采用多传感器

融合感知的架构, 单一的欺骗攻击手法已经不足以对自动驾驶汽车感知产生严重安全威胁, 攻击者更多地通过细

微的观察和精妙的构造, 研究实现对多传感器的联合攻击. 联合攻击是指针对性的破坏多传感器融合感知算法 (攻

击作用点 E) 的攻击手段, 一般表现为攻击者同时攻击多个传感器.

对于不同的融合算法实现和工作原理, 联合攻击具体形式也分为 3 类: 共同欺骗、机制破坏和误差利用. 共同

欺骗是指同时欺骗所有传感器从而达到欺骗感知模块的作用, 难点在于攻击向量的选取, 以产生多欺骗效果, 如文

献 [43] 通过优化方法攻击了基于激光雷达和摄像机的 MSF 框架, 设计了 3D 打印物体, 既可以改变形状 (针对激

光雷达), 也可以改变纹理 (针对摄像机), 从而可以同时作为激光雷达和摄像机的攻击向量; 机制破坏是指压制或

干扰其他传感器正常工作, 只保留少数甚至一个传感器进行感知, 从而使得多传感器感知退化成单传感器感知, 难

点在于传感器的压制或干扰技术的设计, 如文献 [44] 研究了基于激光雷达、GPS、IMU 的 MSF 框架, 发现在持

续的 GPS 欺骗下, MSF GPS 欺骗信号逐渐成为 MSF 的主要输入从

而排斥激光雷达、IMU 等输入, 可以诱导自动驾驶汽车偏离正常车道; 误差利用是指基于传感器本身测量的不精

确性并通过干扰其修正或补偿机制, 从而不断扩大由不精确性引发的测量误差的攻击方法, 如文献 [45] 研究了误

差对 IMU 的威胁性, 可以根据当前的交通流、交通灯以及意外拥堵情况, 通过对误差的不断累积, 使得汽车在不

被监控系统发现的前提下偏离既定目的地超过 10 km, 这对于罪犯管控、贵重物品运送等具有严重威胁.

3.6 防护措施

在驾驶模型为中心的视角下, 自动驾驶汽车在环境感知模块的核心目标是保证来自物理域的输入正确及时的