Page 314 - 《软件学报》2021年第9期

P. 314

2938 Journal of Software 软件学报 Vol.32, No.9, September 2021

敌手 A 赢得挑战的优势为 Adv Game 1 = |Pr(c = c′ ) 1/ 2 |− ,其中,Pr(c=c′)是 c=c′的概率.若敌手 A 以不可忽略的优

A

势猜测正确,则挑战成功.

2. 不可伪造性

定义 4. 对于任意的消息 m,敌手 A 通过盲签名交互过程,成功伪造一个有效的签名并能通过验证的概率是

可以忽略的.

对于不可伪造性的安全模型,通过游戏 Game2 进行形式化定义.

Game2:敌手 A 和消息拥有者 O 的盲签名交互过程如下所述.

(1) O 通过运行系统初始化算法生成系统参数,同时,通过运行密钥生成算法生成签名的公私钥对,然后将

系统参数和公钥发送给 A;

(2) O 访问随机预言机,A 通过公开的公钥猜测签名的私钥,与随机预言机分别进行 t 次盲签名交互过程,

得到签名δ j 和σ j (j=1,2,…,t);

(3) 经过验证算法,签名δ j 和σ j 都验证成功.

如果敌手赢得游戏的事件用 Win 表示,则敌手 A 获胜的优势可定义为 Adv Game 2 = Pr[Win .如果等式δ j =σ j 成

]

A

立的概率可以忽略,则敌手 A 赢得挑战的优势可以忽略,故而盲签名具有不可伪造性.

3. 不可追踪性

定义 5. 签名σ公布以后,即使留有当时的盲消息,签名者 B 也无法确定是他何时签署的.

对于不可追踪性的安全模型,通过下面 Game3 进行形式化定义.

Game3:挑战者 C(模拟签名者 B)和消息拥有者 O 的盲签名交互过程如下所述.

(1) O 通过运行系统初始化算法生成系统参数,同时,通过运行密钥生成算法生成签名的公私钥对,并将系

统参数和私钥发送给 C;

(2) O 随机选取两个等长的不同的盲因子 e θ 和 e 1−θ ,然后选择一个随机的比特θ∈{0,1},将消息 m 作为输入,

执行盲签名中的盲化算法,生成盲化消息 b θ 和 b 1−θ ,并将 b θ 和 b 1−θ 随机发送给 C;

(3) C 对 b θ 和 b 1−θ 依次执行盲签名中的签名算法,生成盲签名 σ ′ 和σ ′ ,然后将 σ ′ 和 σ ′ 依次发送给 O;

1 θ−

1 θ−

θ

θ

(4) O 利用盲因子 e θ 和 e 1−θ 对盲签名 σ ′ 和 σ ′ 去盲化处理,得到签名σ θ 和σ 1−θ ;然后,将σ θ 和σ 1−θ 依次发送

θ

1 θ−

给 C;

(5) C 输出一个θ的猜测值θ′∈{0,1}.

挑战者 C 赢得挑战的优势为 Adv C Game 3 = |Pr(θ θ = ′ − ) 1/ 2 | ,其中,Pr(θ=θ′)是θ=θ′的概率.若挑战者 C 以不可忽

略的优势猜对,则挑战成功.

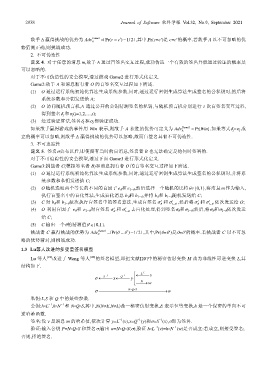

1.3 Lu等人改进的多变量签名模型

Lu 等人 [22] 改进了 Wang 等人 [20] 的签名模型,即把文献[20]中的秘密仿射变换 M 改为非线性可逆变换 L,其

结构如下.

⎧ ⎪ ←⎯⎯ v

−

1

L

−

1

1

−

Q

σ ←⎯⎯ x←⎯⎯⎯ ⎨

S

y

N

⎪ ⎩ ⎯⎯→ w

σ ⎯⎯⎯⎯⎯⎯⎯⎯⎯⎯⎯⎯⎯⎯→ w

NQ S

私钥:L,S 和 Q 中的某些参数.

−1

−1

公钥:h L ,h N 和 N Q S,其中,N(N≠E,N≠L)是一秘密仿射变换,E 表示恒等变换,h 是一个保密的单向不可

逆哈希函数.

−1

−1

−1

签名:设 v 是消息 m 的哈希值,依次计算 y=L (v),x=Q (y)和σ=S (x),σ即为签名.

−1

−1

验证:输入公钥 P=N Q S 和签名σ,输出 w=N Q S(σ),验证 h L (v)=h N (w)是否成立:若成立,则接受签名;

否则,拒绝签名.