Page 236 - 《软件学报》2021年第9期

P. 236

2860 Journal of Software 软件学报 Vol.32, No.9, September 2021

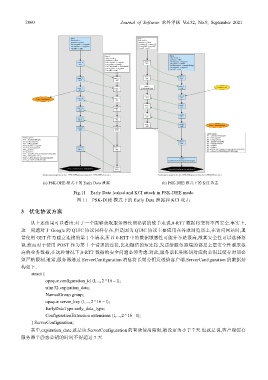

(a) PSK-DHE 模式下的 Early Data 泄露 (b) PSK-DHE 模式下的 KCI 攻击

Fig.11 Early Data leaked and KCI attack in PSK-DHE mode

图 11 PSK-DHE 模式下的 Early Data 泄露和 KCI 攻击

3 优化协议方案

从上述结果可以看出:对于一个能够获取服务器长期私钥的敌手来说,0-RTT 数据将变得不再安全.事实上,

这一问题对于 Google 的 QUIC 协议同样存在,但是因为 QUIC 协议主要应用在谷歌浏览器上,在访问网站时,通

常使用 GET 作为建立连接的第 1 个请求,所以 0-RTT 中的数据敏感性可能并不是很高,故其安全性可以选择忽

视.然而对于使用 POST 作为第 1 个请求的连接,比如微信的短连接,发送给服务器端的都是上层安全性要求很

高的业务数据,在这种情况下,0-RTT 数据的安全问题必须考虑.对此,服务器长期私钥对应的公钥其缓存时间必

须严格限制.通常,服务器通过 ServerConfiguration 消息将长期公钥发送给客户端.ServerConfiguration 的数据结

构如下.

struct {

opaque configuration_id 1,...,2〈 ^16 1 ; 〉 −

uint32 expiration_date;

NamedGroup group;

opaque server_key 1,...,2 ^16 1 ;〈 − 〉

EarlyDataType early_data_type;

ConfigurationExtension extensions 1,...,2 ^16 1 ;〈 − 〉

} ServerConfiguration;

其中,expiration_date 就是该 ServerConfiguration 的有效使用期限,被设定为小于 7 天.也就是说,客户端缓存

服务器半静态公钥的时间不得超过 7 天.