Page 234 - 《软件学报》2021年第9期

P. 234

2858 Journal of Software 软件学报 Vol.32, No.9, September 2021

从运行结果中可以看出:如果 psk 被泄露,则 Early Data 和 Application Data 都将失去安全性,即二者均没有

达到 PFS 安全的要求.这是由于 PSK 模式下,双方没有临时私钥和临时公钥参与密钥协商过程,在强安全模型

下,整个协议仅使用一个 psk 导出密钥会导致攻击者能够伪造协议中的任何消息,包括 Finished 消息中的 MAC,

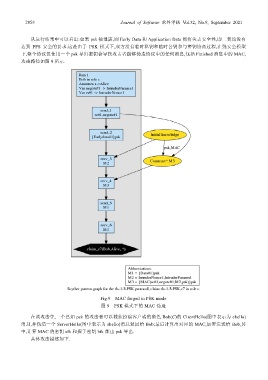

攻击路径如图 9 所示.

Fig.9 MAC forged in PSK mode

图 9 PSK 模式下的 MAC 伪造

在该攻击中,一个已知 psk 的攻击者可以截获扮演客户端的角色 Bob(C)的 ClientHello(图中表示为 chello)

消息,并伪造一个 ServerHello(图中表示为 shello)消息返回给 Bob;最后计算出对应的 MAC,加密发送给 Bob,其

中,计算 MAC 的密钥 sfk 和握手密钥 htk 都由 psk 导出.

具体攻击描述如下.