Page 235 - 《软件学报》2021年第9期

P. 235

陆思奇 等:强安全模型下 TLS1.3 协议的形式化分析与优化 2859

(1) 攻击者 A 通过一定方法获取客户端 C 与服务器 S 的预共享密钥 psk;

(2) A 劫持 C 与 S 的会话,拦截所有 C 向 S 发送的消息;

(3) A 伪造一个 ServerHello 消息返回给 C;

(4) A 使用 psk 计算一个 MAC,MAC 的内容包括 C 发送的 ClientHello 消息、A 伪造的 ServerHello 消息

以及 psk 的值;

(5) A 将 MAC 用 psk 加密发送给 C,完成 1-RTT 握手,伪装成服务器与 C 建立会话.

可以说,这种模式的安全性完全取决于 psk 的保密性,一旦 psk 被攻击者获取,整个协议流程都将变得极其

不安全.

2.3.3 PSK-DHE 模式

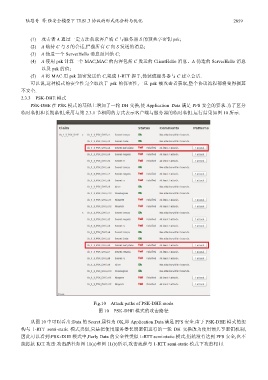

PSK-DHE 在 PSK 模式的基础上增加了一轮 DH 交换,使 Application Data 满足 PFS 安全的要求.为了区分

临时私钥和长期私钥,采用与第 2.3.1 节相同的方式表示客户端与服务器的临时私钥.运行结果如图 10 所示.

Fig.10 Attack paths of PSK-DHE mode

图 10 PSK-DHE 模式的攻击路径

从图 10 中可以看出:Data 的 Secret 属性为 OK,即 Application Data 满足 PFS 安全.由于 PSK-DHE 模式的架

构与 1-RTT semi-static 模式类似,只是把使用服务器长期密钥进行的一轮 DH 交换改为使用预共享密钥机制,

因此可以看到:PSK-DHE 模式中,Early Data 的安全性类似 1-RTT semi-static 模式,仍然没有达到 PFS 安全,也不

能抵抗 KCI 攻击.攻击路径如图 11(a)和图 11(b)所示,攻击流程与 1-RTT semi-static 模式下攻击相同.