Page 146 - 《软件学报》2020年第10期

P. 146

3122 Journal of Software 软件学报 Vol.31, No.10, October 2020

来说具有重要的实际意义,因此该方法自板级物理攻击出现以后就一直受到系统安全领域的重视,是近 10 年来

系统安全的一个热点研究课题.

本文首先介绍板级物理攻击的基本原理、威胁模型和实际案例,然后描述基于软件方式的抗板级物理攻击

方法的相关技术,之后按照保护范围分析现有主流方案,对各种方案的优缺点、安全能力、技术局限等进行全

方面的分析总结,其后讨论该类技术的优势与不足,并为相关技术人员部署该类技术提供参考建议,最后对该研

究方向的发展趋势进行分析展望.

1 物理攻击概述

根据攻击层次的不同,物理攻击分为芯片级物理攻击和电路板级物理攻击 [46] 两类.芯片级物理攻击的目标

是位于芯片内部的密钥等机密信息,实施该攻击需要电子显微镜工作台、聚焦离子束工作台和激光切割系统等

企业级实验环境,攻击成本非常高.同时该类攻击对攻击人员的专业知识的广度和深度都有很高的要求,一般要

求攻击人员掌握高级芯片架构、探针技术、聚焦离子束操作等多个领域的专业知识.此外,每次攻击只能针对

一块芯片,无法一次性对批量的芯片造成威胁,因此对于价值一般的设备来说攻击意义不大.

板级物理攻击的主要目标是设备片外 RAM 中的数据和代码.攻击者借助示波器、逻辑分析仪、探针等简

易工具就能通过电路板上片外 RAM 与外部的连接通道(譬如 CPU 芯片与片外 RAM 之间的总线、片外 RAM

的接口、外设 DMA 接口等等)实施对内存数据的窃听、篡改和重放攻击.板级物理攻击的低成本、易流程化等

特点导致其极容易被攻击者利用形成窃取个人和企业机密信息的黑色产业,是当前智能终端、个人电脑和服务

器等设备面临的一个严重安全威胁.国际标准组织 GlobalPlatform 在智能终端可信执行环境保护轮廓规范 [47]

中明确声明板级物理攻击是智能终端所面临的除软件攻击之外的最大安全威胁.

1.1 板级物理攻击威胁模型

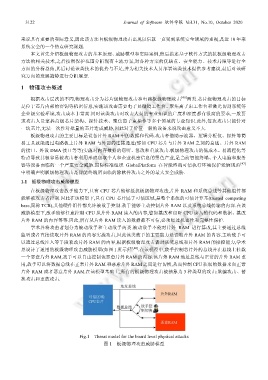

在板级物理攻击敌手能力下,只有 CPU 芯片能够抵抗板级物理攻击,片外 RAM 和系统总线等其他组件都

能够被攻击者控制.因此在该模型下,只有 CPU 芯片属于可信区域,是整个系统的可信计算基(trusted computing

base,简称 TCB),其他硬件组件都允许被敌手控制.敌手能够主动控制片外 RAM 以及系统总线传输的内容.在该

威胁模型下,敌手能够任意控制 CPU 从片外 RAM 读入的内容,譬如篡改和窃听 CPU 读入的代码和数据、篡改

片外 RAM 的内容等等.因此,所有从片外 RAM 读入的数据都不可信,必须经过机密性和完整性保护.

学术界将攻击者划分为被动敌手和主动敌手两类.被动敌手不能对片外 RAM 进行篡改,其主要通过总线

监听或者直接读取片外 RAM 的内容实施攻击,因此该类敌手的主要能力是读取片外 RAM 的内容.主动敌手可

以通过总线注入等手段篡改片外 RAM 的内容,根据板级物理攻击者对系统总线和片外 RAM 的操控能力,学术

界设计了通用的板级物理攻击威胁模型(如图 1 所示) [32,40] .在该模型中,敌手控制芯片外的总线并在总线上挂载

一个恶意片外 RAM,敌手可以自由控制该恶意片外 RAM 的内容.该片外 RAM 地址总线与正常的片外 RAM 重

用,敌手可以将数据总线在正常片外 RAM 和恶意片外 RAM 之间进行切换,从而控制 CPU 获取的数据来自正常

片外 RAM 或者恶意片外 RAM.在该模型基础上,所有的板级物理攻击被抽象为 3 种类型的攻击:欺骗攻击、替

换攻击和重放攻击.

Fig.1 Threat model for the board level physical attacks

图 1 板级物理攻击威胁模型