Page 147 - 《软件学报》2020年第10期

P. 147

张倩颖 等:抗电路板级物理攻击的操作系统防御技术研究 3123

• 欺骗攻击:敌手使用任意的内容修改某地址处内存块的内容.敌手将自己想让 CPU 获取的内容存储到恶

意片外 RAM 中.每当 CPU 从该地址读取内容时,敌手将数据总线切换到恶意片外 RAM,这样 CPU 读取的就是

敌手设置的内容.

• 替换攻击:敌手将地址 A 处的内容替换为地址 B 处的内容.敌手将正常片外 RAM 地址 B 处的内容存放

在恶意片外 RAM 地址 A 处.每当 CPU 读取地址 A 处的内容时,敌手将数据总线切换到恶意片外 RAM,这样 CPU

读取的就是正常片外 RAM 地址 B 处的内容.

• 重放攻击:敌手将地址 A 处的内容替换为地址 A 以前某一时刻的内容.敌手在某一时刻将正常片外 RAM

地址 A 处的内容记录在恶意片外 RAM 地址 A 处.在之后的某一时刻 CPU 读取地址 A 处的内容时,敌手将数据

总线切换到恶意片外 RAM,这样 CPU 实际读取的是地址 A 以前的内容.

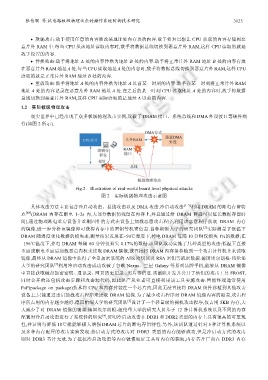

1.2 实际板级物理攻击

现实世界中已经出现了众多板级物理攻击实例,攻破了 DRAM 接口、系统总线和 DMA 外设接口等硬件组

件(如图 2 所示).

Fig.2 Illustration of real-world board level physical attacks

图 2 实际板级物理攻击示意图

具体攻击方法主要包含冷启动攻击、总线攻击以及 DMA 攻击.冷启动攻击 [1−5] 利用 DRAM 的断电存留特

点 [48] (DRAM 内存在断电 1~2s 内,大部分数据仍残留在内存上,并且通过给 DRAM 降温可以延长数据存留时

间),通过物理断电重启设备并重刷固件的方式在设备上加载恶意攻击程序,利用该恶意程序获取 DRAM 内存

[1]

的镜像,进一步分析该镜像即可获得内存中的密钥等机密信息.普林斯顿大学的研究团队 实际测量了低温下

DRAM 随温度变化数据的损失率,测量结果发现在–50℃温度下,掉电 DRAM 每隔 10 分钟仅损失 1%的数据;在

–196℃温度下,掉电 DRAM 每隔 60 分钟仅损失 0.17%的数据.该团队成功实施了几种类型的攻击:低温下直接

重启或断电重启后加载恶意内核来读取 DRAM 镜像,或直接将 DRAM 内存条移植到一个攻击计算机上来读取

镜像,最终从 DRAM 镜像中获得了全盘加密系统的 AES 密钥以及 RSA 密钥等机密数据.德国埃尔朗根-纽伦堡

[2]

大学的研究团队 利用冷启动攻击成功攻破了谷歌 Nexus、三星 Galaxy 等系列品牌手机,能够从 DRAM 镜像

中直接获取磁盘加密密钥、通讯录、网页历史记录、照片等信息.该团队开发并公开了他们的攻击工具 FROST,

同时公开的还包括攻击步骤和攻击源代码,因此黑产从业者可直接利用该工具实施攻击.智能终端通常使用

PoP(package on package)技术将 CPU 和内存封装在一个芯片内,因此无法直接将 DRAM 组件移植到其他攻击

设备上,只能通过重启加载攻击程序来读取 DRAM 镜像.为了减少攻击程序对 DRAM 镜像内容的覆盖,攻击程

[3]

序所占用的内存越少越好.德国帕绍大学的研究团队 设计了一个轻量级的裸机攻击程序,仅占用 5KB 内存,大

大减少了对 DRAM 镜像的覆盖.德国埃尔朗根-纽伦堡大学的研究人员基于 12 种计算机系统以及不同的内存

[4]

配置对冷启动攻击进行了系统性的研究 ,证明冷启动攻击在 DDR1 和 DDR2 类型的内存上具有很高的可重现

性,并证明每降低 10℃就能够极大增强 DRAM 芯片的断电存留特性.另外,该团队通过针对 5 种计算机系统以

及多种内存配置的攻击实验发现:热启动方式的攻击对 DDR3 类型的内存能够成功,但是冷启动方式的攻击

则对 DDR3 芯片无效.为了抵抗冷启动攻击等内存镜像取证工具对内存的获取,内存芯片厂商在 DDR3 内存