Page 370 - 《软件学报》2026年第1期

P. 370

揭晚晴 等: 智能合约与 DeFi 协议漏洞检测技术综述 367

3.2.3 小 结

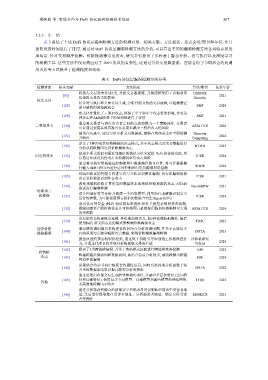

表 5 总结了上述 DeFi 协议层漏洞检测方法的检测对象、相关文献、方法描述、发表会议/期刊和年份, 并且

按照发表时间进行了排序. 通过对 DeFi 协议层漏洞检测方法的分析, 可以看出不同的漏洞检测方法各具特点和适

用场景. 针对交易顺序依赖、价格操纵等常见攻击, 研究者们提出了多种基于静态分析、符号执行以及深度学习

的检测工具. 这些方法不仅有效应对了 DeFi 协议的复杂性, 还通过分析交易数据流、智能合约字节码和合约间调

用关系等方式提升了检测精度和效率.

表 5 DeFi 协议层漏洞检测方法分类

检测对象 相关文献 方法描述 会议/期刊 发表年份

将抢先交易攻击分成3类, 分析交易数据流, 并构建框架用于识别和量 USENIX

[85] 化抢险交易攻击的影响 Security 2021

抢先交易

结合符号执行和具体交易生成, 分析智能合约的交易流程, 以检测潜在

[128] S&P 2024

的可被利用的抢跑机会

形式化并量化了三明治攻击, 模拟了单个和多个攻击者的情境, 并对这

[129] S&P 2021

种攻击在AMM模型中的盈利性进行了评估

通过将交易者与潜在攻击者之间的互动建模为一个策略博弈, 交易者

三明治攻击 [130] ASIA CCS 2022

可以通过使用其设置滑点容忍度来减少三明治攻击的风险

部署在Geth中, 通过实时分析交易数据流, 能够在攻击发生时立即检测 Discover

[131] 2024

并响应 Computing

定义了3种闪电贷价格操纵的攻击模式, 基于攻击模式对交易数据进行

[132] ICDCS 2023

分析从而检测闪电贷价格操纵攻击

使用多项式近似和最近邻插值的数值方法来近似 DeFi 协议的功能, 然

闪电贷攻击 [133] ICSE 2024

后通过生成对抗性攻击来检测闪电贷攻击风险

通过符号执行堆栈验证控制流图中数据路径的可行性, 将可行数据路

[134] WWW 2024

径输入BERT和GCN进行访问控制和闪电贷漏洞利用检测

对DeFi协议的智能合约进行符号分析识别潜在漏洞, 为存在漏洞的协

[135] ICSE 2021

议安装监视器识别外在攻击

改变预言机价格计算所需的数据在本地模拟价格预言机攻击, 对DeFi

[136] 协议进行漏洞检测 EuroS&PW 2021

价格预言

机操纵 [137] 对合约进行符号分析并构建一个约束模型, 利用SMT求解器识别安全 ICSE 2024

运行的参数, 为可能使用预言机值的智能合约生成guard语句

形式化可贷资金 (PLF) 协议的标准操作和对手模型来剖析攻击机制,

[138] 跟踪加密资产的价格状态并对价格预言机的使用施加价格限制以实现 ASIA CCS 2024

攻击预防

从原始交易构建现金流树, 并提取高级语义, 如5种高级DeFi操作. 最后

[139] TDSC 2023

使用DeFi 语义所表达的模式来检测价格操纵攻击

通用价格 [140] 通过恢复调用信息来构建合约间污点分析的调用图, 并基于高级语义 ISSTA 2023

操纵漏洞 归纳识别污点源和跟踪污点数据, 实现价格操纵漏洞检测

提出改进的预言机喂价框架, 通过链下价格引导识别链上价格操控行 计算机研究

[141] 2024

为, 并通过代理合约实现对价格操纵交易的拦截 与发展

[142] 提出了3类跨链桥漏洞, 并基于攻击模式匹配进行跨链桥攻击检测 ASE 2022

跨链桥

攻击 [143] 构建跨链控制流图和数据流图, 并结合污点分析技术, 成功检测出跨链 FSE 2024

环境中的漏洞

从智能合约字节码中恢复合约属性信息, 同时有选择地分析函数子集

[144] ISSTA 2022

并重用数据流结果以提高静态分析的效率

通过处理由内部交易生成的非结构化事件, 并融合多层次特征 (全局特

[145] 征和局部特征), 使用包含全局模型、局部模型和融合模型的神经网络, TCSS 2022

其他

来高效地检测DeFi攻击

通过分析恶意智能合约的部署字节码来及时识别DeFi攻击中受害者地

[146] 址, 先后进行提取潜在受害者地址、分析部署者地址、确定实际受害 ESORICS 2023

者等操作