Page 312 - 《软件学报》2026年第1期

P. 312

刘立伟 等: 数据要素流通全流程隐私关键技术: 现状、挑战与展望 309

同主体之间的数据互通, 促进信息共享和协作, 提高数据的可访问性和可用性, 是跨主体数据应用和分析的基础,

也是隐私计算 (privacy computing) 的主要研究对象. 依据数据流通中所涉及的技术类型, 数据流通过程中所涉及

的隐私关键技术可分为基于密码学技术、基于合作学习技术、区块链技术这 3 大类型, 本节将依次对相关领域现

状与挑战进行归纳整理, 并初步探讨可能的多技术融合场景.

3.1 基于密码学技术

3.1.1 同态加密

同态加密 (homomorphic encryption, HE) 指满足密文同态运算性质的加密算法. 数据在经过同态加密之后, 在

密文上进行特定计算, 用户可以利用密文的计算结果进行相应的同态解密, 解密后的明文等同于对明文数据直接

进行相同计算操作. 根据支持运算操作的不同, 可以分为全同态加密 (fully homomorphic encryption, FHE) 和部分

同态加密 (partially homomorphic encryption). 自第 1 代全同态加密方案问世以来, 10 余年间 4 代全同态加密在自

举效率、明文打包技术等多个方面取得了长足进步, 逐步成为安全多方计算、区块链、联邦学习等隐私保护领域

的重要工具.

第 1 代全同态加密方案基于理想格上的数学困难问题如最短向量问题 (shortest vector problem, SVP) 或其推

广形式最近向量问题 (closest vector problem, CVP), 首次提出自举 (Bootstrapping) 技术, 通过同态解密刷新密文噪

声, 其核心思想是通过类同态方案的解密电路压缩和循环安全假设实现全同态计算, 但存在自举效率低下、参数

生成复杂、误差积累等短板. 第 2 代全同态加密方案基于错误学习问题 (LWE) 和环上错误学习问题 (RLWE) 问

题, 利用密钥切换 (KeySwitch) 控制密文乘法的维数扩展, 并基于模交换 (ModSwitch) 实现噪声线性增长. 其引入

SIMD 技术, 支持多明文打包和并行计算, 目前 HElib 等开源库实现高效自举, 在 128 位安全参数下单比特自举速

度可达 1.3 ms, 但是仍需要加速自举中的比特提取步骤. 第 3 代方案则首次将矩阵作为一种密文结构引入, 利用近

似特征向量技术构造无需公钥就可以进行同态运算的同态加密方案, 支持可编程自举和非线性运算, 但是不支持

打包技术, 空间利用率低下. 第 4 代方案采用近似计算策略, 通过正则嵌入编码和噪声融合技术, 牺牲精确性以适

配机器学习等场景, 精度与噪声管理为其核心挑战. 4 代全同态加密方案的优缺点如表 1 所示. 需要注意的是, 虽

然学术界一般将同态加密算法分为 4 代, 但是 4 代加密算法尤其是后三者并非是简单的优化替代关系, 而是齐头

并进, 共同发展.

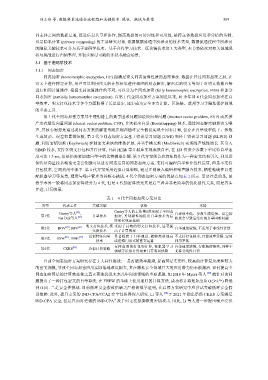

表 1 4 代全同态加密方案对比

类型 代表工作 关键突破 优势 劣势

Gentry等人的工作第1次实现了全同态

[22]

Gentry等人 , 自举效率低、参数生成复杂、误差的

第1代 [23] 自举技术 加密, 其创新性地提出自举技术为后

van Dijk等人 积累会导致后续出现自举困难问题

续研究奠定基础

明文打包技术, 模 采用了高效的明文打包技术, 显著提

第2代 BGV [24] , BFV [25] 自举速度较慢, 不适用于非线性计算

交换技术 高了计算效率

近似特征向量 显著提高了自举速度, 能够高效地完 不支持打包技术, 计算效率受限; 空间

[27]

[26]

第3代 GSW , TFHE

技术 成逻辑门形式的密文运算 利用率低

支持高效地打包和计算, 在机器学习 自举速度较慢, 存在精度损失, 同样不

第4代 CKKS [28] 近似计算策略

领域等近似计算场景具有明显优势 支持非线性计算

目前全同态加密方案研究存在 3 大共性挑战: 一是打破效率瓶颈, 提高算法实用性. 较高的计算复杂度和较大

的密文规模, 导致全同态加密应用实际落地难度颇大, 其在隐私安全领域巨大的应用潜力仍未被激活. 如何提高全

同态加密算法的计算效率使之真正落地仍是未来几年间该领域的重要课题. 如 2018 年 Myers 等人 [29] 就针对该问

题提出了一种打包密文的自举算法, 在 FHEW 的基础上使用递归的计算方法, 成功将计算复杂度从 O 3 λ ) 降低

ρ 1/ρ

(

O(1). 二是安全性挑战. 目前循环安全假设仍缺乏严格的数学证明, 在后续方案研究中应尝试突破循环安全假

到

设依赖. 此外, 提升方案的 IND-CPA/CCA2 安全性值得深入研究. Li 等人 [30] 于 2021 年指出虽然 CKKS 方案满足

D

IND-CPA 安全, 但是在面对更强的 IND-CPA 敌手时无法抵御恢复密钥攻击. 因此, Li 等人进一步提出噪声泛洪