Page 176 - 《软件学报》2021年第8期

P. 176

2458 Journal of Software 软件学报 Vol.32, No.8, August 2021

shown experimentally that the method enables the output prediction accuracy of an unauthorized RRAM computing system to be reduced

to less than 15%, with a hardware overhead of less than 4.5% of the RRAM devices in the system.

Key words: RRAM computing system; Trojan; security

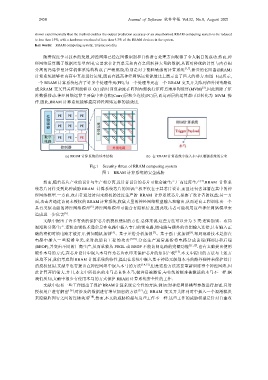

随着深度学习技术的发展,神经网络已经在图像识别和自然语言处理方面取得了令人瞩目的成功.然而,神

经网络运算属于数据密集型应用,它要求在计算单元和内存之间转移大量的数据,从而对传统的计算与内存相

分离的冯诺伊曼计算机体系结构构成了严峻挑战,特别是对于能耗敏感的计算系统 [1,2] .新兴的忆阻器(RRAM)

计算系统能够在内存中直接进行运算,因而在提高神经网络运算能效比上展示出了巨大的潜力.如图 1(a)所示,

一个 RRAM 计算系统包含了许多个处理单元(PE),每一个处理单元由一个 RRAM 交叉开关阵列和外围电路组

[3]

成.RRAM 交叉开关阵列能够以 O(1)的时间复杂度在阵列内部执行矩阵点乘序列运算(MVM) ,因此消除了矩

阵数据移动.神经网络运算主要集中在卷积(Conv)层和全连接(FC)层,而这两层的运算都可以转化为 MVM 操

作.因此,RRAM 计算系统能够提高神经网络运算的能效比.

(a) RRAM 计算系统的基本结构 (b) 在 RRAM 计算系统中嵌入木马以增强系统的安全

Fig.1 Security threat of RRAM computing system

图 1 RRAM 计算系统的安全威胁

[4]

然而,随着芯片产业的设计与生产相分离,设计者设计的芯片可能会被生产厂商过度生产 .RRAM 计算系

统芯片同样受到此种威胁.RRAM 计算系统芯片的知识产权不仅在于其芯片设计,而且还包含部署在其中的神

经网络模型.一方面,攻击者通过访问未授权的过度生产的 RRAM 计算系统芯片,损害了设计者的权益;另一方

面,攻击者通过访问未授权的 RRAM 计算系统,收集大量的神经网络模型输入和输出,从而逆向工程训练出一个

[5]

具有类似功能的神经网络模型 .神经网络模型可能含有隐私信息,因此攻击者可能利用这些神经网络模型来

[6]

造成进一步危害 .

文献中提出了许多有效的保护芯片的授权使用的方法.总体来说,这些方法可以分为 3 类:逻辑加锁、布局

混淆和分离生产.逻辑加锁技术通常是在电路中插入专门的锁电路,锁电路与额外的密钥输入连接,只有输入正

[8]

[4]

[7]

确的密钥时锁电路才被打开,例如随机加锁 、基于差错分析加锁 、基于强干扰加锁 .布局混淆技术是指在

电路中插入一些混淆单元,来对抗逆向工程的攻击 [9,10] .分离生产通常是指将电路分成前端(FEOL)和后端

(BEOF),并交由不同的厂商生产,从而单独从 FEOL 或 BEOF 不能访问电路的完整功能 [11,12] .也有文献提出使用

硬件木马的方式,在芯片设计中嵌入木马作为芯片水印来保护芯片的知识产权 [13] .本文中提出的方法与上述方

法均不同,我们考虑到 RRAM 计算系统的特性,提出在系统中嵌入基于神经元级别木马的额外硬件来保护芯片

的授权使用.文献中也有提出在神经网络中嵌入木马的方法 [14,15] ,但是这些方法需要重新训练整个神经网络,因

此计算开销很大.并且,本文中所提出的木马是良性木马,极容易被激活,与传统的极难被激活的木马不一样.据

我们所知,文献中很少有使用木马的方式保护 RRAM 计算系统安全性的工作.

文献中也有一些工作提出了保护 RRAM 计算系统安全性的方法,例如:对神经网络模型参数进行加密,只对

授权用户进行解密 [16] ;对涉及的数据进行增量加密的方法 [17] ;在 RRAM 交叉开关阵列对中插入一个混淆模块

来隐藏阵列行之间的连接关系 [18] .然而,本文的威胁模型与这些工作不一样.这些工作的威胁模型是针对白盒攻