Page 312 - 《软件学报》2021年第5期

P. 312

1536 Journal of Software 软件学报 Vol.32, No.5, May 2021

c t-1 c t

c t

f t i t o t

h t-1 h t

x t-1 h t x t+1

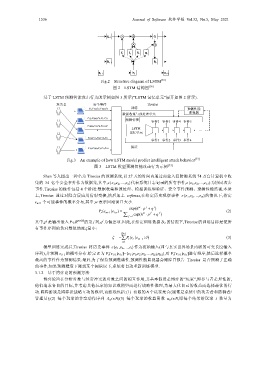

Fig.2 Structure diagram of LSTM [56]

图 2 LSTM 结构图 [56]

基于 LSTM 预测智能攻击行为的示例如图 3 所示(“LSTM 记忆单元”展开如图 2 所示).

攻击者 安全事件 Tiresias

训练

e 1,e 10,e 7,e 100,e 3 预测性能

数据收集与预处理单元 监视器

e 12,e 500,e 9,e 1,e 31

预测引擎

事件2 事件3 事件4 事件5

e 1000,e 4,e 0,e 101,e

LSTM

8 ...

记忆单元

e 41,e 17,e 0,e 78,e 0

事件1 事件2 事件3 事件4

验证

e 19,e 300,e 7,e 1,e 14

Fig.3 An example of how LSTM model predict intelligent attack behavior [33]

图 3 LSTM 模型预测智能攻击行为示例 [33]

Shen 等人提出一种名为 Tiresias 的预测系统,以 27 天的时间内通过商业入侵防御系统 74 万台计算机中收

集的 34 亿个安全事件作为数据集,其中,e{e 1 ,e 2 ,…,e n }代表系统日志记录的所有事件,e{e 1 ,e 2 ,…,e 13 }为协同攻击

事件.Tiresias 的操作包括 4 个阶段:数据收集和预处理、模型训练和验证、安全事件预测、预测性能监视.本质

上,Tiresias 通过对隐含层应用仿射变换,然后加上 softmax,在给定历史观察事件 e{e 1 ,e 2 ,…,e w }的情况下,指定

e w+1 个可能事件的概率分布,其中,w 表示回滚窗口大小.

exp(h ⋅ w p + j q j )

P (e | e ) = (2)

r w+ 1 1:w ∑ j′∈ E exp(h ⋅ w p + j′ q j′ )

j

j

其中,p 是输出嵌入 P∈R m×|V| 的第 j 列,q 为偏差项.因此,在给定训练数据 D T 的情况下,Tiresias 的训练目标是使所

有事件序列的负对数似然度ζ最小:

D

| T |

ζ =−∑ Pe t 1: 1t− : )θ (3)

(| e

r

t= 1

模型训练完成后,Tiresias 将历史事件 e{e 1 ,e 2 ,…,e i }作为初始输入(即与真实世界场景内联的可变长度输入

序列),并预测 e i+1 的概率分布.给定 E 为 P r [e i+1 |e 0:i ]={e 1 :p 1 ,e 2 :p 2 ,…,e |E| :p |E| },对 P r [e i+1 |e 0:i ]进行排序,然后选择概率

最高的事件作为预测结果.最后,为了保持预测准确性,预测性能监视器会跟踪并报告 Tiresias 是否预测了正确

的事件,如果预测精度下降到某个阈值以下,系统将自动重新训练模型.

3.1.2 基于博弈论的预测方法

博弈论旨在分析对象与经常冲突的对象之间的相互作用,其基本假设是博弈的“玩家”,即参与者是理性的,

他们追求各自的目标,并考虑其他玩家的知识或期望而进行战略性推理,为最大化自己的收益而选择最优的行

动.博弈游戏是博弈论战略互动的模型,该游戏包括:(1) 有限的 N个玩家集合(通常是系统中的攻击者和防御者/

管理员);(2) 每个玩家的非空动作序列 A i ,i∈N;(3) 每个玩家的收益函数 u i ,i∈N,即每个结果给玩家 i 数量为