Page 275 - 《软件学报》2021年第5期

P. 275

田国华 等:区块链系统攻击与防御技术研究进展 1499

的固有安全隐患给区块链安全性带来了严峻的挑战.此外,区块链网络中用户节点在参与区块链交易、账本维

护时需要公开一些信息,如交易内容、交易金额、用户身份等,而这些信息与用户节点的行为特征密切相关,存

在泄露用户隐私的风险.因此,区块链网络的数据隐私主要面临以下威胁.

(1) 碰撞攻击(collision attack) [23] :Hash 函数是一种单向散列函数,可以将任意长度的输入转换为固定长度

的输出,而其输出值的长度决定了输出值的数量空间.从数学角度来看,从均匀分布的区间[1,d]中随机

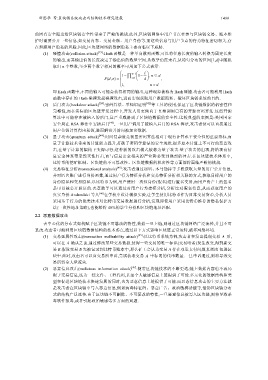

取出 n 个整数,至少两个数字相同的概率可用如下公式表示:

⎧ 1− n− 1⎛ 1− i ⎞ d

Pd ⎪ i= 1 ⎜∏ ⎝ d ⎠ ⎟ , n ≤ ,

(,) n = ⎨

⎪ 1, n >

⎩ d

即 Hash 函数中,不同的输入可能会获得相同的输出,这种现象被称为 Hash 碰撞.攻击者可能利用 Hash

函数中存在的 Hash 碰撞发起碰撞攻击,进而实现获取用户数据隐私、破坏区块链系统的目的.

(2) 后门攻击(backdoor attack) [24] :密码算法、零知识证明 [42] 等工具的使用,保证了区块链数据的机密性和

完整性,而在实际的区块链开发过程中,开发人员更倾向于直接调用已有的开源密码算法.这些开源

算法中可能存在被植入的后门,这严重威胁到了区块链数据的安全性.比较典型的案例是:美国国家

安全局在 RSA 算法中安插后门 [43] ,一旦用户调用了被植入后门的 RSA 算法,攻击者便可以直接通过

用户公钥计算得出私钥,进而解密并访问被加密数据.

(3) 量子攻击(quantum attack) [44] :时间复杂度是衡量密码算法相对于现有计算水平安全性的重要指标,而

量子计算技术带来的计算能力提升,打破了密码学算法的安全现状.很多原本计算上不可行的恶意攻

击,在量子计算的架构下变得可行,这种新的攻击模式被称为量子攻击.量子攻击的出现,将给现有信

息安全体系带来毁灭性打击,而与信息安全相关的产业势必受到强烈的冲击.在区块链技术体系中,

比特币的挖矿机制、区块链的不可篡改性、区块链数据的机密性等方面都将面临严峻的挑战.

(4) 交易特征分析(transactional analysis) [45] :攻击者通过窃听、木马劫持等手段获取大量的用户公开信息,

并对匿名账户进行身份画像,通过用户行为特征分析和交易特征分析相关联的方式,获取目标用户的

身份隐私和交易隐私.以比特币为例,用户使用一次性身份(假名)进行匿名交易,而用户资产上的签名

是可以被公开验证的.恶意敌手可以通过对用户行为建模分析,分析比对假名信息,从而获取用户的

真实身份.Androulaki 等人 [46] 在学校中设计模拟实验,让学生使用比特币作为日常交易货币,分析人员

采用基于行为的聚类技术对比特币交易数据进行分析,发现即使用户采用比特币推荐的隐私保护方

法(一次性地址策略),也能够将 40%的学生身份和区块链地址匹配.

2.2 恶意数据攻击

去中心化的分布式架构赋予区块链不可篡改的特性,数据一旦上链,则通过区块链网络广泛流传,并且不可

篡改.攻击者可能利用区块链数据结构的技术弱点,通过以下方式影响区块链正常运转,破坏网络环境.

(1) 交易延展性攻击(transaction malleability attack) [25] :以比特币系统为例,攻击者在发出提现交易 A 后,

可以在 A 确认之前,通过修改某些交易数据,使得一笔交易的唯一标识(交易哈希)发生改变,得到新交

易 B.假设交易 B 先被记录到比特币账本中,那么矿工会认为交易 A 存在双重支付问题,拒绝打包进区

块中.此时,攻击者可以向交易所申诉,尝试获取交易 A 中标明的代币数量.一旦申诉通过,则将导致交

易所资金大量流失.

(2) 恶意信息攻击(malicious information attack) [47] :随着区块链技术的不断更迭,链上数据内容也不再局

限于交易信息,这为一些文件、工程代码,甚至个人敏感信息上链提供了可能.多元化的数据结构和类

型在促进区块链技术快速发展的同时,也为恶意信息上链提供了可能.而恶意信息攻击的主要方法就

是攻击者在区块链中写入恶意信息,例如病毒特征码、恶意广告、政治敏感话题等,借助区块链分布

式的结构广泛流传.由于区块链不可删除、不可篡改的特性,一旦恶意信息被写入区块链,则将导致杀

毒软件报毒,或者引起政治敏感等多方面的问题.