Page 238 - 《软件学报》2020年第12期

P. 238

3904 Journal of Software 软件学报 Vol.31, No.12, December 2020

1 2 3 4 5 6 7 8 9 10 11 12 13

50 50

45 TIST 45

HIT

40 SEE 40

The number of queried routers 30 30

35

35

25

25

20

20

15

15

10

5 10

5

1 2 3 4 5 6 7 8 9 10 11 12 13

Length of attack path

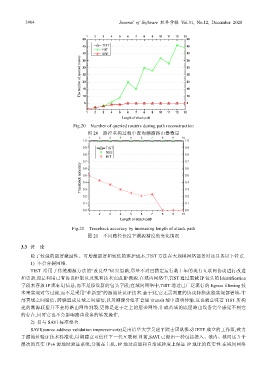

Fig.20 Number of queried routers during path reconstruction

图 20 路径重构过程中查询溯源路由器数量

1 2 3 4 5 6 7 8 9 10

1.0 1.0

0.9 TIST 0.9

SEE

0.8 0.8

HIT

0.7 0.7

Traceback accuracy 0.5 0.5

0.6

0.6

0.4

0.4

0.3

0.2

0.2 0.3

0.1 0.1

0.0 0.0

1 2 3 4 5 6 7 8 9 10

Length of attack path

Fig.21 Traceback accuracy by increasing length of attack path

图 21 不同路径长度下溯源精度的变化情况

3.3 讨 论

除了较强的部署激励性、可增量部署和较低的维护成本,TIST 方法在大规模网络部署时还具备以下特点.

1) 不会分裂网络.

TIST 沿用了传统溯源方法的“改良型”研究思路,尽量不对已稳定运行数十年的现有互联网协议进行改进

和更新,而是利用已有协议框架以及现有技术完成 IP 溯源.在域内网络中,TIST 通过重载 IP 包头的 Identification

字段来存放 IP 流标记信息,而不是添设新的包头字段;在域间网络中,TIST 通过已广泛流行的 Egress filtering 技

术来实现对等过滤,而不是采用“革新型”的源地址认证技术.基于此,它无需刻意的协议转换就能实现部署域-非

部署域之间通信、跨联盟成员域之间通信,以及溯源分组在普通 Transit 域中透明传输.这也就意味着 TIST 所构

建的溯源联盟并不会将路由网络割裂,更像是建于之上的层叠网络,非成员域的底层路由设备完全感觉不到它

的存在,同时它也不会影响路由设备的转发操作.

2) 易与 SAVI 标准整合.

SAVI(source address validation improvements)是由清华大学吴建平院士团队推动 IETF 成立的工作组,致力

于源地址验证技术标准化,以期建立可信任下一代互联网.目前,SAVI 已提出一种包括接入、域内、域间这 3 个

层次的真实 IPv6 源地址验证系统,分别在主机、IP 地址前缀和自治域粒度上保证 IP 地址的真实性.在域间网络