Page 36 - 《软件学报》2025年第10期

P. 36

米瑞琪 等: 基于 Kyber 公钥加密的高效认证密钥交换协议 4433

用不同公钥加密. 研究表明, 在特定的 RSA 参数设定下, 敌手可以解密出该消息 [8] . 为了抵抗这种攻击, Kyber 在设

计中添加对完整公钥的杂凑运算. 然而, 对整个公钥进行密钥导出非常影响性能, 基于格的密钥封装机制 (如:

[9]

Kyber 和 Saber ) 的公钥长达 1–3 KB, 对完整的公钥做导出会占据较大的计算资源, 特别是当连接请求较多的时

候. 为了提高计算效率, 我们移除了将双方的整个公钥包含到最终会话密钥计算中的步骤. 对 Kyber-768 来说, 对

整个公钥进行杂凑计算的时间占据 Kyber-768 的密钥封装的总时间的 50% 以上. 根据 Duman 等人 [10] 的工作, 将

公钥的不可预测部分 (例如前 32 个字节) 包含到最终会话密钥计算中已足以达到与包含整个公钥相同的安全目标.

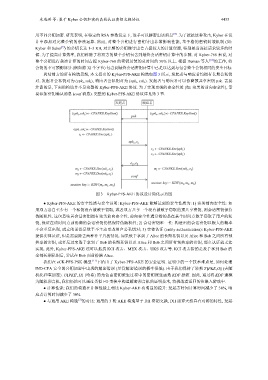

总结前方的所有构造思想, 本文提出的 Kyber-PFS-AKE 构造如图 3 所示, 发起者与响应者均拥有长期公私钥

psk. 需要

对. 发起者公私钥对为 (spk i , ssk i ), 响应者公私钥对为 (spk r , ssk r ). 发起者与响应者可以协商预共享密钥

注意的是, 下面的构造并不是完整的 Kyber-PFS-AKE 协议. 为了实现更强的安全性质 (如: 完美的前向安全性), 需

要添加密钥确认消息 (conf 消息). 完整的 Kyber-PFS-AKE 协议详见第 3 节.

发起者 响应者

图 3 Kyber-PFS-AKE 协议设计简化示意图

● Kyber-PFS-AKE 的安全性质与安全证明: Kyber-PFS-AKE 能够达到的安全性质为: 1) 完美前向安全性: 如

果双方各自至少有一个私钥没有被敌手窃取, 或者双方共享一个没有被敌手窃取的预共享密钥, 则会话密钥保持

伪随机性. 这也意味着会话密钥拥有完美前向安全性. 前向安全性通常指的是在某个时间点敌手窃取了用户的私

钥, 保证在该时间点前协商的会话密钥仍然保持伪随机性; 2) 会话密钥唯一性: 构造出的会话密钥以极大的概率

不会重复出现, 成立的前提是敌手不主动更改用户公私钥对; 3) 实体认证 (entity authentication): Kyber-PFS-AKE

提供实体认证, 但是需要除去两种非平凡的情况. 如果敌手拿到了 Alice 的长期私钥以及 Alice 和 Bob 之间所有预

共享的密钥, 或者反过来敌手拿到了 Bob 的长期私钥以及 Alice 和 Bob 之间所有预共享的密钥, 那么认证就无法

实现. 此外, Kyber-PFS-AKE 还可以抵抗 KCI 攻击、MEX 攻击、UKS 攻击等. KCI 攻击指的是敌手拿到 Bob 的

全部长期私钥后, 尝试在 Bob 面前扮演 Alice.

我们在 eCK-PFS-PSK 模型 [11] 下给出了 Kyber-PFS-AKE 的安全证明. 证明中的一个技术难点是, 如何处理

IND-CPA 安全的公钥加密中出现的解密错误 (尽管解密错误的概率很低). 由于我们保持了转换 T[PKE,G] (去随

′

机化和重加密). U[PKE ,H] (哈希) 的角色由密钥派生过程中的密钥派生函数 KDF 扮演. 因此, 通过将 KDF 建模

为随机预言机, 我们仍然可以通过类似 FO 变换中构造解密预言机的证明技术, 将挑战者返回的值嵌入游戏中.

● 计算性能: 我们的构造在计算性能上相比 Kyber-AKE 有明显的提升: 发起方时间计算时间减少了 38%, 响

应者计算时间减少了 30%.

● 与通用 AKE 构造 [7] 的对比: 通用的 3 轮 AKE 构造基于 DH 密钥交换, DH 运算天然具有对称的特性, 发起