Page 313 - 《软件学报》2025年第9期

P. 313

4224 软件学报 2025 年第 36 卷第 9 期

1 引 言

访问权限控制技术作为保护信息系统安全的重要技术手段, 能够防止恶意攻击者接入受保护的系统资源, 限

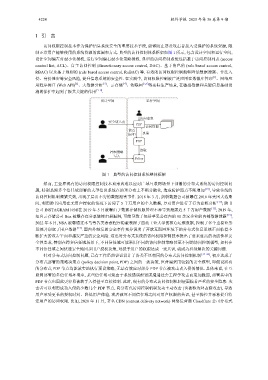

制正常用户能够使用的系统资源的范围和方式. 典型的访问控制体系框架如图 1 所示, 包含设计空间和运行空间,

设计空间偏左对最小化授权, 运行空间偏右最小化策略授权. 典型的访问控制系统包括基于访问控制列表 (access

control list, ACL)、自主访问控制 (discretionary access control, DAC)、基于角色的 (role based access control,

RBAC) 以及基于规则的 (rule based access control, RuBAC) 等. 有效的访问权限控制能够降低数据泄露、非法入

侵、身份泄密等安全风险, 提升信息系统的安全性. 在实践中, 访问权限控制被广泛应用在数据库管理 [1] 、网络应

[2]

用程序接口 (Web API) 、大数据分析 [3] 、云存储 [4] 、物联网 [5,6] 等实际生产场景, 在敏感数据和关键信息基础设

施的保护中起到了极其关键的作用 [7−9] .

设计空间 运行空间

访问请求

安全切入点

PEP

访问资源

能否

访问? 决策

PDP

读取

控制策略

写入

Policy

图 1 典型的访问控制系统整体框架

然而, 工业界现有的访问权限控制技术愈来愈难以应对广域互联网场景下部署的分布式系统的访问控制问

题, 特别是跨多个信任域部署的大型信息系统在地理分布上不断分散化, 造成防护弱点不断增加 [10] , 导致传统的

访问控制机制频繁失效, 出现了层出不穷的数据泄密事件. 2018 年 3 月, 剑桥数据公司被曝在 2016 年美国大选期

间, 利用脸书应用在无用户授权的情况下访问了 5 千万用户的个人数据, 并对用户进行了行为建模分析 [11] ; 脸书

公司 INSTAGRAM 应用在 2019 年 5 月被曝由于数据存储权限管理不善导致泄露近 5 千万用户数据 [12] ; 2019 年,

知名云存储公司 Box 被曝存在分享链接扫描漏洞, 可能导致了包括苹果公在内的 90 余家企业的内部数据泄露 [13] ;

2022 年 6 月, NSA 被曝通过木马等各类恶意程序隐蔽嗅探了西北工业大学的核心运维数据, 控制了多个重要业务

系统并窃取了用户数据 [14] . 国内外频发的安全事件充分说明了开放互联网环境下的分布式信息系统正面临着不

断扩大的攻击平面和越发严重的安全风险. 这也对分布式系统的访问权限控制技术提出了愈来愈高的功能性和安

全性要求, 特别在跨多信任域场景下, 不同信任域可能采用不同的访问控制策略甚至不同的访问控制模型, 如何在

不同信任域之间快速安全地同步用户授权决策, 对授予用户的权限达成一致共识, 就成为必须解决的关键问题.

针对分布式访问控制问题, 已有工作虽然尝试设计了各类不尽相同的分布式访问控制机制 [15−26] , 初步达成了

分布式部署的策略决策点 (policy decision point, PDP) 之间的一致决策, 但普遍采用较弱的安全模型, 即假设所有

的分布式 PDP 节点均能诚实地执行预设策略, 无法有效应对部分 PDP 节点被攻击者入侵的情况. 具体来说, 在互

联网部署的多信任域环境中, 某些信任域可能由于系统错误配置或遭遇社会工程学攻击而更加脆弱, 部署其中的

PDP 节点也因此更容易被敌手入侵甚至直接控制. 此时, 现有的分布式访问控制机制便面临着严重的安全隐患: 攻

击者可以利用成功入侵的少数几个 PDP 节点, 向分布式访问控制机制发动主动攻击 (也被称为拜占庭攻击), 导致

用户承受更长的授权时间、降低用户体验, 或者破坏不同信任域之间对用户权限的共识, 甚至操控并恶意提升特

定用户的访问权限. 比如, 2020 年 11 月, 著名 CDN (content delivery network) 网络运营商 Cloudflare 公司分布式