Page 343 - 《软件学报》2021年第8期

P. 343

魏欣 等:基于联盟链的物联网跨域认证 2625

算开销分析再次展开详细分析.鉴于不同加密曲线下呈现出相同的趋势,以 NIST384p 为例对用户侧的网关及设

备、服务器侧的 CA 及区块链计算时延进行分析.

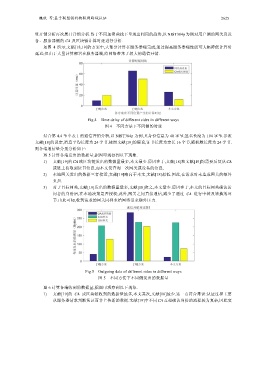

如图 4 所示,文献[18,19]的方案中,大部分计算在服务器端完成,通过提高服务器端性能可大幅降低计算时

延迟;但由于大量计算部署在服务器端,给网络带来了较大的通信开销.

Fig.4 Time delay of different sides in different ways

图 4 不同方法下不同侧的时延

结合第 4.4 节中表 1 的通信开销分析,以 NIST384p 为例,其身份信息为 48 字节,签名长度为 104 字节.参照

文献[18]的设定,消息平均长度为 24 字节.按照文献[19]的假设,证书长度为定长 16 字节,随机数长度为 24 字节.

则各端通信量分别分析如下:

图 5 计算各端发出的数据量,据图可观察到以下现象.

1) 文献[19]的 CA 或区块链发出的数据量最多,本文最少.原因在于,文献[18]和文献[19]均需要反复从 CA

或链上获取到证书信息,而本文仅查询一次网关或设备的信息.

2) 本地网关发出的数据三者接近,文献[19]略高于本文,文献[18]最低.因此,在请求时未造成网关的额外

负担.

3) 对于目标网关,文献[19]发出的数据量最多,文献[18]次之,本文最少.原因在于,本文的目标网关确认访

问者的身份后,在本地决策是否授权;此外,网关之间直接通信,减少了通过 CA 进行中转及转换的环

节.由此可知,收到请求的网关同样未给网络带来额外压力.

Fig.5 Outgoing data of different sides in different ways

图 5 不同方法下不同侧发出的数据量

图 6 计算各端收到的数据量,据图可观察到以下现象.

1) 文献[19]的 CA 或区块链收到的数据量最多,本文其次,文献[18]最少.这一点符合常识:认证过程主要

从服务器请求判断凭证而非上传新的数据.文献[19]中不同 CA 互相确认身份的流程较为复杂,因此交